nos expertises

Votre réussite passe par l'engagement et la montée en compétences de vos collaborateurs

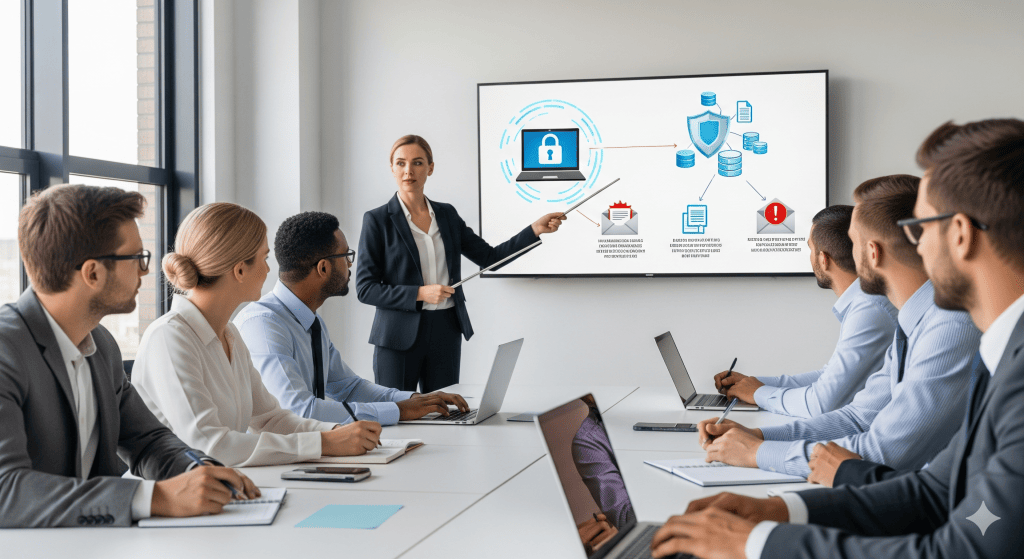

Sensibilisation à la Cyber Sécurité

Dernière mise à jour : 24/02/2026

Devenez le premier maillon de la sécurité numérique ! Apprenez à identifier les menaces, à adopter les bonnes pratiques au quotidien et à réagir efficacement en cas d'incident pour protéger vos données et celles de votre entreprise.

Public visé

- Personne souhaitant être formée aux enjeux de la cybersécurité et aux bonnes pratiques pour s'en prémunir.

Prérequis

- Cette formation ne nécessite aucun pré-requis

Objectifs de la formation

- Créer et gérer des mots de passe sécurisés

- Sécuriser vos emails

- Protéger vos discussions instantanées sur mobile

- Naviguer sur le web anonymement

Description

Si vous souhaitez un programme de formation sur-mesure sur cette thématique, merci de nous interroger

Programme :

- Introduction

- Comprendre les risques et les conséquences d'une attaque sur un système d'information via des failles techniques et ou humaines.

- Exemple de techniques et moyens d'espionnage.

- Présentations : sources de menaces, vulnérabilités.

- Rappel vulnérabilités techniques et non techniques

- Comprendre l'intérêt des mots de passe - aspects pratiques

- Questions / réponses sur recos. Exemples

- Attention à la limite pratique keypass - astuces possibles

- Astuces et approches pour mots de passes

- Vérifier si son mot de passe à fuité (haveibeenpwned)

- Comprendre les risques liés aux spam et au phishing et comment les reconnaître.

- Explications de ce qu'est un spam, le phishing, et des risques associés

- Analyse de spam reçu (e-mail, fautes, incohérences, faux liens, etc.)

- Comment éviter de tomber dans les pièges

- Comprendre les risques liés aux système de discussions instantanées mobile et ou PC

- A qui appartient le logiciel, a quel lois est il soumis

- Risques de hack, spam, bot, diffusion de malwares

- Historisation des informations

- Qui détient les clés privés (whatsapp vs signal)

- Comprendre les risques liés à la navigation internet

- Démonstration d'interception d'information HTTPS et de l'importance des certificats valide

- Fuites de données (cookies, fuites légales, réseaux publiques, géolocalisation, mots de passes enregistrés, etc.)

- Sécuriser le travail à distance

- Utilisation d'un VPN privé (OpenVPN, etc.)

- Dans les cas extrêmes (TOR, FreeNet, etc.)

Modalités pédagogiques

La pédagogie repose principalement sur :

- L'implication des stagiaires,

- Le centrage permanent sur les préoccupations quotidiennes,

- L'interactivité stagiaires / groupe / intervenante

- Mises en situations, exercices, débriefing

- 70% de la formation sera basée sur des mises en situation, des cas pratiques, des jeux de rôles, des quizz…qui permettront d'accompagner et d'évaluer la bonne intégration des enseignements de la formation.

Moyens et supports pédagogiques

- Etudes de cas

- Quizz

- QCM

- Support powerpoint

- Livret du participant

Informations sur l'admission

- Nous apportons une réponse en 48h à toute demande de formation.

- L'apprenant peut s'inscrire à notre formation jusqu'à 3 jours avant le début de la formation.

- Suite à l'analyse des besoins, un planning de mise en œuvre est défini conjointement.

- Cette formation peut être suivie en présentiel ou en distanciel.

- Un formateur expérimenté, expert du sujet animera la formation.

- Un ordinateur équipé d'une caméra sera nécessaire si la formation a lieu à distance.

- Évaluation à chaud lors de chaque session et évaluation à froid 2 mois après la formation.

Compétences acquises à l'issue de la formation

- Savez-vous créer des mots de passe sécurisés pour vos comptes en ligne ?

- Maîtrisez-vous les techniques pour assurer la sécurité de vos emails ?

- Avez-vous les compétences nécessaires pour sécuriser vos conversations instantanées sur un appareil mobile ?

- Possédez-vous les compétences nécessaires pour naviguer sur le web de manière anonyme ?

Profil du / des Formateur(s)

- Expert(e)-formateur(trice) spécialisé(e) en Cyber Sécurité

Modalités d'évaluation et de suivi

- Test de positionnement au début et à la fin de la formation

- Evaluation tout au long de la formation (quizz, mises en situation, cas pratiques...)

- 70% de la formation sera basée sur des mises en situation, des cas pratiques, des jeux de rôles, des quizz…qui permettront d'accompagner et d'évaluer la bonne intégration des enseignements de la formation. (Cette information est présente sous "Modalités pédagogiques", mais doit apparaître sous "Modalités d'évaluation et de suivi" selon l'attendu).

- Un formateur expérimenté, expert du sujet animera la formation.

- Un ordinateur équipé d'une caméra sera nécessaire si la formation a lieu à distance.

- Évaluation à chaud lors de chaque session et évaluation à froid 2 mois après la formation.

Informations sur l'accessibilité

- Si un bénéficiaire a des contraintes particulières liées à une situation de handicap, veuillez contacter au préalable le référent handicap d'Adaliance, Bruno PANHARD au 01.46.21.74.33 ou via panhard@adaliance.com, afin que nous puissions, dans la mesure du possible, adapter l'action de formation.

Faire une demande pour cette formation

test

je fais le super test